在 Linux 环境中实施职责分离 (SoD) 的指南

在当今不断发展的网络威胁中,组织必须实施强大的安全措施来保护其宝贵的数据和资源。其中一项重要措施是职责分离 (SoD)。它在减轻与未经授权的访问、欺诈和错误相关的风险方面发挥着关键作用。

值得注意的是,SoD 适用于各种平台和系统。本文将重点介绍其结合使用工具和最佳实践在 Linux 环境中的实现。

什么是 SoD?

职责分离是组织内部控制、风险管理和欺诈预防的关键概念。它将关键任务和责任划分给个人、部门或系统。

因此,任何个人或实体都无法完全控制整个流程或功能。它降低了错误、欺诈或滥用权力的风险。

职责分离在金融交易、IT 系统和运营流程中非常有用。一个典型的例子是财务部门审批交易、记录交易和核对账户余额的职责分离。

另一个用例是在 IT 部门中分配系统开发、测试和部署角色。

在 Linux 中实现 SoD

Linux 环境中的 SoD 涉及设置适当的访问控制和权限,以在用户和组之间划分关键任务。以下是您应遵循的准则:

- 创建明确定义的用户角色和组

首先根据工作职能、职责和访问要求定义明确的角色和组。此步骤确保用户仅被授予履行其职责所需的权限。使用“useradd”命令创建新用户,使用“groupadd”命令创建新组。例如:

- useradd -m -s /bin/bash 用户名

- groupadd 组名

- 将用户分配到适当的组

根据每个用户的职责将其分配到一个或多个组。它使您能够根据组成员身份管理权限,从而简化访问权限管理。

使用“usermod”命令将用户添加到组中。例如:usermod -aG 组名 用户名

- 设置文件和目录权限

使用“chmod”命令配置文件和目录的权限,以根据用户角色和组控制访问。 Linux 文件权限表示为所有者、组和其他人的读 (r)、写 (w) 和执行 (x) 权限的组合。

例如,要向所有者授予读写访问权限、向组授予读取访问权限,而向其他人授予无访问权限,请使用 chmod 640 文件名。

- 使用访问控制列表 (ACL) 进行细粒度控制

ACL 允许您指定单个用户和组的权限,从而提供额外的控制层。要使用 ACL,请确保您的文件系统支持它们(例如 ext4、XFS 或 Btrfs)并且它们已启用。

安装“acl”软件包,然后使用“setfacl”命令设置 ACL。例如:

setfacl -m u:用户名:rwx,g:组名:rx目录名

- 实施 Sudo 进行权限升级

Sudo 允许用户以提升的权限执行命令,从而通过限制具有直接 root 访问权限的用户数量来更轻松地实现 SoD。使用“visudo”命令配置“/etc/sudoers”文件,并定义允许用户以提升的权限执行哪些命令。

例如,要允许用户以 root 身份运行特定命令,请添加以下行:

用户名 ALL=(ALL:ALL) NOPASSWD: /usr/sbin/command1, /usr/sbin/command2

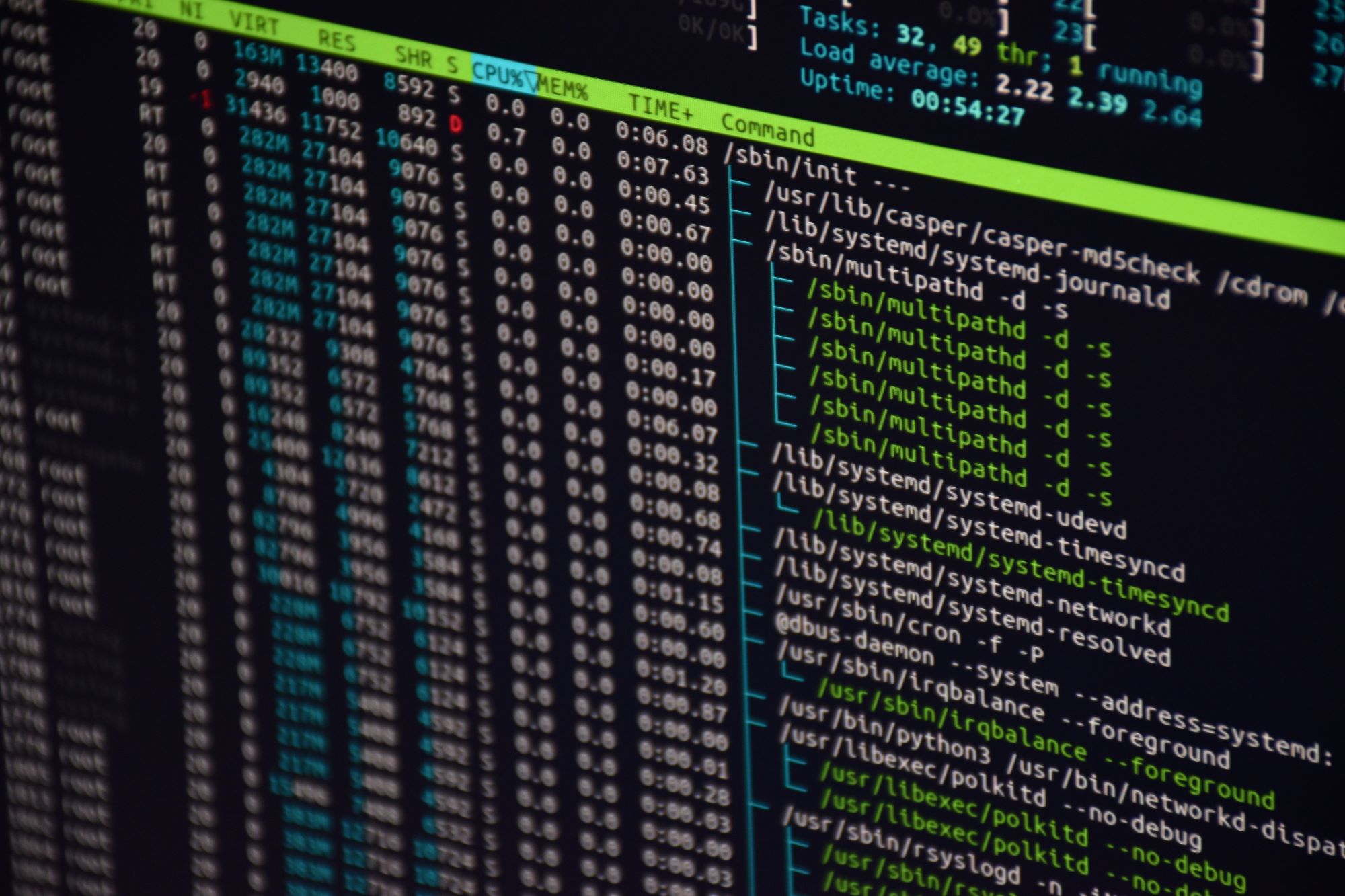

- 监控和审核用户活动

跟踪系统级事件和用户操作使您能够检测潜在的安全风险、未经授权的访问和权限滥用。考虑以下要点:

- 使用“auditd”守护进程:Linux 审计守护进程 (auditd) 是一个用于跟踪系统级事件和用户操作的强大工具。它收集和存储可用于调查安全事件和监控合规性的审核日志。

- 配置日志管理工具:集中和管理来自不同来源的日志可以显着简化对用户活动的监控。 Logwatch、Logcheck 和 Graylog 可以解析和分析日志、生成报告并针对可疑活动发送警报。

- 设置监控和警报:这对于检测和响应潜在的安全威胁至关重要。您可以配置 Nagios、Zabbix 或 Prometheus 等工具来监控 Linux 系统,并在检测到特定事件或异常时发送通知。您可以将这些工具与日志管理解决方案集成,以提供全面的监控和警报功能。

- 定期检查审核日志:建立检查审核日志的例行程序,特别注意涉及提升权限、敏感文件和关键系统更改的活动。

- 维护用户访问记录:维护用户访问权限、组成员身份和角色分配的最新记录。此信息在审核和调查期间非常宝贵,因为它可以帮助您了解用户操作的上下文并确定它们是否符合既定的 SoD 策略。

此外,还应培训您的团队成员了解 SoD 的重要性以及如何监控和审核用户活动。帮助他们识别潜在的安全风险、解释审核日志并响应警报。

结论

在 Linux 环境中实施 SoD 对于增强组织的安全状况至关重要。遵循本文中的提示可以帮助您创建明确定义的用户角色和组并管理成员资格。采用这些最佳实践将降低未经授权的访问和滥用权限的风险。它还将有助于为您的组织创建一个安全可靠的环境。